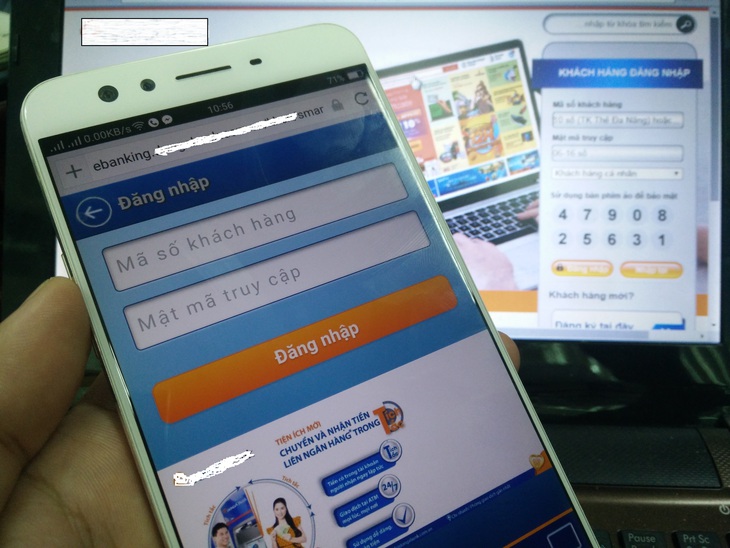

Người dùng Việt cần hết sức cẩn trọng khi sử dụng dịch vụ ngân hàng trực tuyến. - Ảnh: ĐỨC THIỆN

Theo bà Sylvia Ng, trong năm 2016, số người dùng bị phần mềm độc hại tấn công nhằm vào dữ liệu tài chính tăng khoảng 30,55% so với năm trước, nâng tổng số vụ tấn công lên đến gần 1,1 triệu vụ.

Người dùng Việt Nam bị tấn công nhiều nhất

Hầu hết các cuộc tấn công phần lớn nhắm đến người dùng cá nhân thông thường, chỉ khoảng 17,7% các cuộc tấn công nhắm mục tiêu đến người dùng doanh nghiệp.

“Từ báo cáo các mối đe dọa mạng tài chính năm 2016, chúng tôi thấy rằng người dùng ở các quốc gia như Nga, Đức, Nhật, Ấn Độ, Việt Nam và Hoa Kỳ bị tấn công nhiều nhất bởi phần mềm độc hại ngân hàng.

Các xu hướng cho thấy rằng mặc dù các nhóm tội phạm mạng chuyên nghiệp thực sự đã chuyển sự quan tâm của chúng sang các cuộc tấn công nhắm mục tiêu đối với các công ty lớn, nhưng người dùng cá nhân và các công ty nhỏ hơn vẫn đang bị nhắm mục tiêu”, bà Sylvia Ng, giám đốc điều hành Kaspersky Lab khu vực Đông Nam Á, cho biết.

Hai cách thức tấn công chiếm đoạt tài khoản ngân hàng trực tuyến phổ biến: 1. Sử dụng mã độc đánh cắp thông tin. 2. Giả mạo website ngân hàng, tổ chức tài chính.

Trước đó, một số chuyên gia an ninh mạng đã chỉ ra 2 cách thức mà hacker sử dụng để chiếm đoạt tài khoản ngân hàng của người dùng tại Việt Nam.

Thứ nhất là sử dụng mã độc đánh cắp thông tin. Cụ thể, hacker tạo một ứng dụng độc hại, thường là núp bóng ứng dụng phổ biến hoặc phần mềm bẻ khóa (crack) rồi đẩy lên Internet. Khi người dùng tải về và sử dụng, mã độc sẽ được kích hoạt để đánh cắp thông tin cá nhân, tài khoản, mật khẩu. Chiếm được tài khoản của người dùng, tin tặc sẽ tiến hành các giao dịch lấy cắp tiền.

Cách thức thứ hai là giả mạo website ngân hàng, tổ chức tài chính. Trong hình thức này, hacker tạo ra các website có giao diện giống hệt trang của ngân hàng, dịch vụ chuyển tiền… Bước tiếp theo, chúng mạo danh ngân hàng, người thân, bạn bè gửi đường dẫn trang web đó tới nạn nhân. Trên trang giả mạo, người dùng sẽ được yêu cầu nhập thông tin cá nhân, tài khoản. Một khi thực hiện theo các hướng dẫn này là người dùng đã tự cung cấp tài khoản của mình cho hacker.

Thêm mã độc đánh cắp tài khoản ngân hàng

Mới đây, các nhà nghiên cứu của Kaspersky Lab vừa phát hiện ra phần mềm độc hại mới NukeBot đã được thiết kế để đánh cắp các thông tin của khách hàng ngân hàng trực tuyến. Khi lây nhiễm, NukeBot phát tán mã độc vào trang web của dịch vụ ngân hàng trực tuyến được hiển thị trong trình duyệt của nạn nhân và sau đó đánh cắp dữ liệu người dùng, giả mạo thông tin của họ và hơn thế nữa.

Để bảo vệ bạn và khách hàng khỏi các cuộc tấn công của NukeBot, các chuyên gia bảo mật của Kaspersky Lab khuyến cáo các tổ chức tài chính cung cấp các dịch vụ ngân hàng trực tuyến phải đảm bảo có một giải pháp phòng ngừa gian lận hiệu quả để có thể phát hiện nhanh chóng và chính xác việc sử dụng trái phép các tài khoản khách hàng và hoạt động tài chính không thường xuyên.

Đối với khách hàng của dịch vụ ngân hàng trực tuyến, họ nên sử dụng một giải pháp bảo mật Internet với các công nghệ phù hợp để bảo vệ các giao dịch tài chính, ví dụ như Safe Money của Kaspersky Lab. Đồng thời người dùng nên thường xuyên chạy quét hệ thống để kiểm tra các lây nhiễm có thể xảy ra.

Theo các nhà nghiên cứu của Kaspersky Lab, một số mẫu Trojan này đã được biên soạn và chia sẻ trên các diễn đàn hacking ngầm. Hầu hết là các bản thảo mã độc thô, khó hoạt động. Tuy nhiên, các chuyên gia của công ty đã xác định được một số có thể gây ra những mối đe dọa thực sự.

Các phiên bản trước của Trojan NukeBot được biết đến là TinyNuke, nhưng thiếu các tính năng cần thiết để khởi động các cuộc tấn công. Tuy nhiên, các phiên bản mới nhất đã có thể hoạt động được và chứa mã để nhắm mục tiêu đến người dùng của các ngân hàng cụ thể.

Khoảng 5% tất cả các mẫu được tìm thấy bởi Kaspersky Lab là phiên bản “chiến đấu” mới của NukeBot, có mã nguồn và khả năng tấn công được nâng cao. Các phiên bản này có chứa các mẩu mã cụ thể, mô phỏng các phần của giao diện người dùng của các dịch vụ ngân hàng trực tuyến thực. Dựa trên phân tích, chuyên gia Kaspersky Lab tin rằng các mục tiêu chính của phiên bản NukeBot mới là người dùng của một số ngân hàng Pháp và Mỹ. Tuy nhiên với sự vận hành của thế giới internet, người dùng Việt vẫn phải hết sức cẩn trọng.

Ngoài ra, các nhà nghiên cứu của Kaspersky Lab cũng phát hiện ra một số biến thể của NukeBot không có chức năng chèn web và được thiết kế để lấy cắp mật khẩu trình duyệt và mật khẩu mail của khách hàng. Điều này có nghĩa là các nhà phát triển các phiên bản mới có thể nhằm mục đích mở rộng chức năng của gia đình phần mềm độc hại này.

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận