New York Times: tin tặc Trung Quốc tấn công cơ quan Mỹ

Phóng to Phóng to |

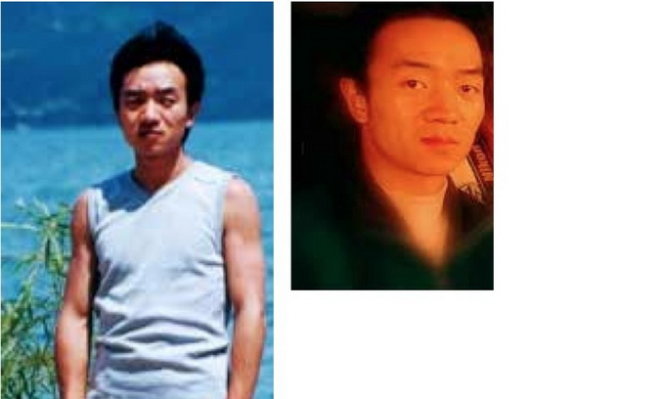

| Chân dung Chen Ping - Ảnh: Time |

Theo dấu Chen Ping

Trên mạng Internet có rất nhiều hình ảnh của Chen Ping. Trong một tấm cậu đang "ngốn" bánh ngọt tại một bữa tiệc sinh nhật. Ở một ảnh khác, người ta lại thấy cậu đứng cười trước bức tường phủ đầy hoa trường xuân.

|

| Ảnh: Time |

Chen cũng thường chụp phòng ở tập thể của mình với những vỏ chai rượu lăn lóc trên mặt bàn bên cạnh một chậu cây; quần áo treo phơi ngay trong góc phòng. Trong vườn cậu chụp ảnh bạn gái mình, một thiếu nữ có nụ cười dễ mến.

Mọi tấm ảnh đều gợi tò mò, bởi theo các nhà nghiên cứu tại Hãng bảo mật Internet CrowdStrike, Chen Ping khi đó được xem như một trong những chiến binh giấu mặt của một cuộc chiến ảo đang leo thang. Chàng thanh niên Thượng Hải 35 tuổi này đã để lại một chuỗi dấu vết và ảnh chụp mà nhóm nghiên cứu nhận định được xuất phát từ một bản doanh của... quân đội Trung Quốc. Nơi đây, một nhóm hacker Trung Quốc thân chính phủ đã và đang tấn công những công ty viễn thông và vệ tinh của Mỹ trong ít nhất bảy năm qua.

CrowdStrike đặt cho nhóm hacker của Chen danh xưng "Putter Panda".

|

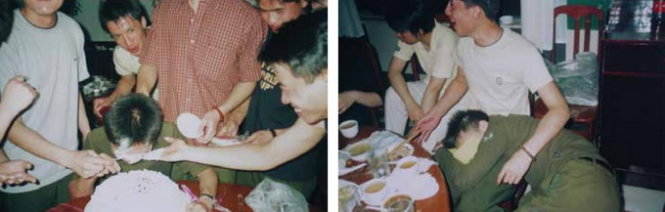

| Cảnh sinh hoạt của bạn bè Chen Ping, tất cả đều thuộc đơn vị 61486 - Ảnh: Time |

Còn với Trung Quốc, những hacker này chỉ được biết đến trên danh nghĩa đơn vị 61486, trực thuộc quân đội nước này và từng được Chính phủ Hoa Kỳ – trong bài phỏng vấn trên tạp chí Time – chính thức quy trách nhiệm cho nhiều vụ tấn công mạng nhằm vào các doanh nghiệp của mình. Project 2049, nhóm tư duy (think-tank) có trụ sở đặt tại Arlington, bang Virginia này từng chỉ đích danh đơn vị 61486 là những kẻ đứng đằng sau nhiều vụ can thiệp vào đường truyền cũng như đánh cắp dữ liệu ảnh chụp từ vệ tinh Mỹ.

Tuy vậy, chỉ đến khi các chuyên gia tại CrowdStrike bám theo hacker Chen Ping, thế giới mới có "dịp" chứng kiến những bí mật chưa từng có tiền lệ của một trong những đơn vị "chiến binh điện tử" khét tiếng nhất quân đội nhân dân Trung Quốc. Đầu tiên, CrowdStrike chú ý đến những tên miền từ xa (remote web domain) được sử dụng để chỉ đạo và kiểm soát các mã độc (malware) trên những máy tính bị lây nhiễm. Mọi tên miền trang web đều phải được đăng ký từ trước, và CrowdStrike phát hiện nhiều tên miền trong đó đều được đăng ký dưới cùng một địa chỉ e-mail.

Vỏ quýt dày, móng tay nhọn

Tuy nhiên, "mẻ cá" lớn thật sự chính là việc phát hiện "cpyy", nickname ai đó đã đăng ký một số lượng lớn tên miền này. Liền sau đó, nhóm chuyên gia bèn giăng một cái lưới để tóm "cpyy", bắt đầu bằng việc truy ngược nguồn của bốn chữ cái này đến một trang blog cá nhân được đăng ký dưới cái tên "Chen". Theo hồ sơ của "Chen", được viết toàn bằng tiếng Trung, nhân vật này sinh ngày 25-5-1979, đang làm việc trong ngành "cảnh sát/quân đội".

Một trang blog khác của "cpyy" cũng hiển thị ngày tháng năm sinh tương tự và cho biết chủ nhân đang sống tại thành phố Thượng Hải. Trên blog này mang dòng tiêu đề: "Nghĩa vụ người lính là bảo vệ đất nước, chừng nào đất nước ta còn an toàn, chừng ấy quân đội ta xuất sắc". Đến lúc này, nhóm điều tra của Adam Meyers (trưởng ban tình báo của CrowdStrike) đã có thể khẳng định cả hai nhân vật mang họ "Chen" này đều chỉ là một người, song thế vẫn chưa đủ để chứng minh cậu ta làm việc cho PLA (viết tắt của quân đội Trung Quốc).

|

| Hình chụp những chảo vệ tinh Chen Ping vô tình để lộ trên blog cá nhân - Ảnh: Time |

Trong quá trình lùng sục những dữ liệu công khai trên mạng của Chen Ping, các chuyên gia bắt đầu tìm thấy nhiều tấm ảnh của cậu chụp bằng máy Nikon. Cậu có một album trên trang Picassa, mà vài tấm trong đó trùng khớp với những ảnh đăng blog cá nhân của mình. Theo Meyers, nội dung những bức ảnh cho thấy Chen không phải một hacker hoạt động đơn độc. Chẳng hạn, người ta nhìn thấy mũ của binh sĩ quân đội Trung Quốc trong một bức ảnh, hoặc những chảo vệ tinh trong một số bức ảnh khác, chụp tại những vị trí được Chen đánh dấu là "văn phòng".

|

| Tòa nhà cao nhất màu trắng là đại bản doanh của đơn vị 61486, đơn vị tác chiến điện tử trực thuộc quân đội Trung Quốc - Ảnh: Time |

Một lần khi đăng ký thông tin cho một trong những tên miền trang web chứa mã độc của mình, Chen đã sử dụng địa chỉ thật của tòa nhà nơi cậu đang sống, vốn nằm gần những chảo vệ tinh (từng xuất hiện trong những bức ảnh) tại thành phố Thượng Hải, Trung Quốc. Kết quả phân tích những bức ảnh chụp của Chen cũng cho ra kết quả trùng khớp. Đó chính là nơi đóng quân của đơn vị 61486 thuộc quân đội Trung Quốc, nơi Chen đang phục vụ.

CrowdStrike, họ là ai?

CrowdStrike là một phần trong cộng đồng ngày một gia tăng của những doanh nghiệp công nghệ trẻ bao gồm FireEye, Sourcefire, OpenDNS và nhiều cái tên khác, vốn đang ngày đêm khẳng định mình nhằm thu lời từ thị trường bảo mật Internet có giá trị lên đến 67 tỷ USD. Công việc của những công ty này là theo dõi dấu vết những hacker "quốc doanh" như đơn vị 61486 của Chen Ping, bên cạnh đấu tranh chống tội phạm điện tử nói chung, và quan trọng nhất: lường trước và chuẩn bị đương đầu với những đợt tấn công mạng trước khi chúng diễn ra. Theo hãng nghiên cứu Gartner, ngành công nghiệp bảo mật mạng được dự báo tăng trưởng lên thành 86 tỉ USD vào năm 2016.

Thật vậy, khi việc đối phó với những hacker "quốc doanh" được tính luôn vào chi phí hoạt động của nhiều công ty Hoa Kỳ, giới nghiên cứu bảo mật cũng nhờ thế mà kiếm lời thông qua "dịch vụ" theo dõi và điều tra dấu vết mà những hacker này để lại sau mỗi cuộc tấn công.

Những công ty như CrowdStrike cho biết họ là tuyến phòng thủ vòng ngoài cho tài sản trí tuệ của giới doanh nghiệp Mỹ. "Đây là mặt trận diễn ra theo thời gian thực. Chúng tôi có khả năng thấy rõ những gì chúng sắp làm, nơi chúng sắp đến và ngăn chặn trước khi chúng diễn ra".

Mặt trận ảo

Theo Trung tâm Nghiên cứu chiến lược quốc tế (Center for Strategic and International Studies - CSIS), nếu chỉ xét riêng về số lượng tài sản trí tuệ bị mất cắp, tổn thất do tội phạm Internet gây ra đối với các doanh nghiệp Mỹ ước tính lên đến 30 tỉ USD mỗi năm, và vẫn chưa bao gồm chi phí khắc phục hậu quả và khôi phục dữ liệu đi kèm sau đó. Chỉ trong năm 2013, Cục Điều tra liên bang Mỹ (FBI) đã thông báo cho 3.000 doanh nghiệp Hoa Kỳ biết họ đã bị tấn công mạng bởi hacker nước ngoài nói chung, và hacker Trung Quốc nói riêng. "Trung Quốc không ngừng sử dụng các chiến dịch tấn công mạng để đánh cắp thông tin, dữ liệu và tài sản trí tuệ thuộc về những doanh nghiệp Mỹ với mục đích đem về lợi thế cạnh tranh cho các công ty trong nước họ", một quan chức cấp cao giấu tên trả lời phỏng vấn tờ Time.

Dĩ nhiên, cuộc chiến ảo này không chỉ thuộc về một phía. Bản thân người Mỹ từng can thiệp thô bạo đến chương trình hạt nhân của Iran trong vụ mã độc Stuxnet đầy tai tiếng từ năm 2009-2010. Sau đó, điệp viên đào tẩu Edward Snowden làm rúng động thế giới khi tiết lộ việc Cơ quan an ninh quốc gia Mỹ (NSA) đã và đang nghe lén, đọc trộm dữ liệu của rất nhiều cá nhân và tập thể khắp thế giới với lý do bảo vệ lợi ích nước Mỹ.

Quay lại chủ đề chính, tuy theo dõi đơn vị 61486 đã lâu, song CrowdStrike chỉ thật sự tiến hành "cuộc chiến" của mình sau khi Chính phủ Trung Quốc thẳng thừng bác bỏ những cáo buộc tấn công mạng của Bộ Tư pháp Hoa Kỳ. Theo phía Mỹ, trước đó từ năm 2007, đơn vị 61486 đã bắt đầu khai thác những lỗ hổng an ninh có sẵn bên trong hệ điều hành Windows và các phần mềm của Adobe, song song với việc hack vào cơ sở dữ liệu các công ty viễn thông và vệ tinh.

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận